Cet article fait référence à ce sujet : Création d’un média center 100% autonome.

Rappel : Le téléchargement de média sous copyright est illégal. Cet article est à but lucratif et pour test !

ufw

Dans ce chapitre, nous allons bloquer tout le trafic entrant et ajouter des exceptions.

Pour plus d’infos sur ufw, consulter cette article : Ubuntu, sécuriser l’accès réseau via le firewall

En SSH sur votre seedbox sur le port 4747 avec vos identifiants non root :

Ajouter au moins deux IP public de confiance en exception dont la vôtre.

|

1 |

sudo ufw allow from votre_ip |

Seul les IP de confiance pourront se connecter en SSH.

Ensuite nous allons couper toutes connexions entrantes.

|

1 |

sudo ufw default deny incoming |

Ensuite, nous ouvrons les ports du protocole torrent et de la résolution DNS.

|

1 2 3 4 5 6 |

sudo ufw allow 53/udp sudo ufw allow 53/tcp sudo ufw allow 953/tcp sudo ufw allow 6881/udp sudo ufw allow 9551/tcp |

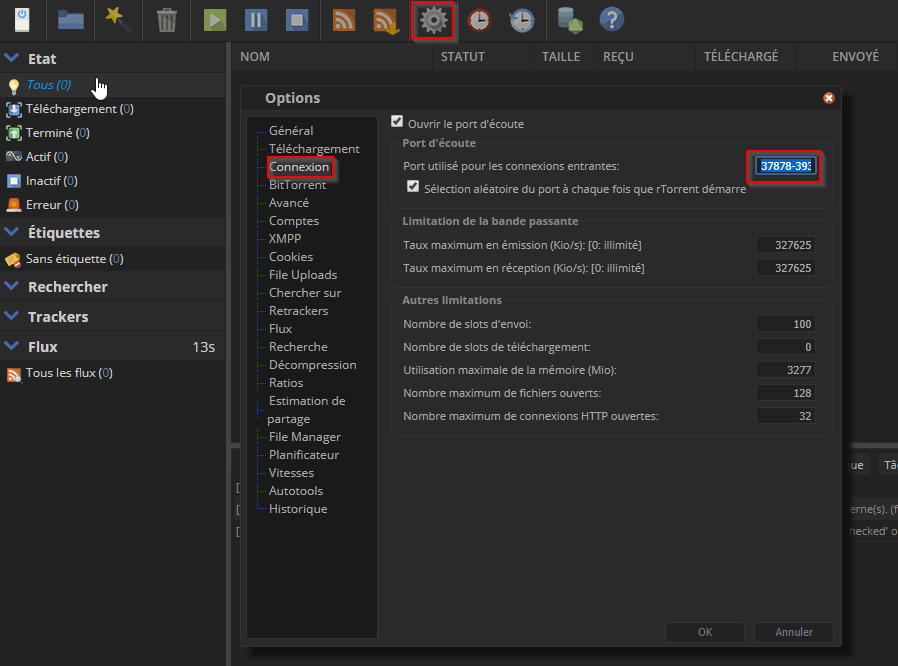

Dans rutorrent, récupérer la plage de port d’écoute pour l’ajouter à ufw

Puis en SSH :

|

1 2 |

sudo ufw allow 37878:39378/tcp sudo ufw allow 37878:39378/udp |

Activer ufw.

|

1 |

sudo ufw enable |

Vérification.

|

1 |

sudo ufw status verbose |

Vous devriez avoir un résultat à celui-ci dessous.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 |

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- Anywhere ALLOW IN IP_DE_CONFIANCE(maison) Anywhere ALLOW IN IP_DE_CONFIANCE(autre) 9551/tcp ALLOW IN Anywhere 6881/udp ALLOW IN Anywhere 953/tcp ALLOW IN Anywhere 53/tcp ALLOW IN Anywhere 53/udp ALLOW IN Anywhere 37878:39378/tcp ALLOW IN Anywhere 37878:39378/udp ALLOW IN Anywhere 9551/tcp (v6) ALLOW IN Anywhere (v6) 6881/udp (v6) ALLOW IN Anywhere (v6) 953/tcp (v6) ALLOW IN Anywhere (v6) 53/tcp (v6) ALLOW IN Anywhere (v6) 53/udp (v6) ALLOW IN Anywhere (v6) 37878:39378/tcp (v6) ALLOW IN Anywhere (v6) 37878:39378/udp (v6) ALLOW IN Anywhere (v6) |

Désactivons la possibilité de se connecter en SSH depuis le compte root.

En SSH avec votre utilisateur non root, taper la ligne suivante :

|

1 |

sudo nano /etc/ssh/sshd_config |

Rechercher la ligne :

|

1 |

PermitRootLogin yes |

Et la remplacer par :

|

1 |

PermitRootLogin <span style="color: #ff0000;">no</span> |

Ctrl + X pour quitter nano

« Y » pour enregistrer les modifications

Touche Entrée pour confirmer

Recharger le service pour prendre en compte la modification.

|

1 |

sudo systemctl reload ssh.service |